Les comparto una consulta que tuve hoy.

En X ambiente se necesita desactivar la sección de usuario de ciertas políticas. Como es muy común esto debe de hacerse con el mínimo de recursos.

Muy bien, este parámetro es controlado por el atributo llamado flags del objeto tipo groupPolicyContainer, que se encuentra en domainDNS/SYSTEM/Policies.

Los valores del atributo son:

flags = 0 = Habilitado.

flags = 1 = Configuración de usuario deshabilitado.

flags = 2 = Configuración de equipo deshabilitado.

Muy bien, con la información anterior en mente entonces veamos la configuración actual de las políticas:

adfind -f (objectClass=groupPolicyContainer) cn displayName flags

El comando anterior me mostrara las políticas, su nombre común y su configuración.

Y bien, como sé yo si la política ABC123 está ligada a un OU especifico?

Pues en este caso deberemos ver las propiedades de la Unidad Organizativa, el atributo que nos interesa es el llamado gPLink, por ende, una consulta como la siguiente debería de darle ma información necesaria:

adfind -f "(&(objectClass=organizationalUnit)(gPLink=*ABC123*))" cn

Ahora, si lo que deseas es buscar la información "al revés" (cuales GPOs están ligadas al OU XYZ) entonces usted necesita algo como:

adfind -f "(OU=XYZ)" gpLink

El resultado de la consulta anterior sería algo como:

dn:OU=XYZ,DC=sysadmin-cr,DC=com

>gPLink: [LDAP://cn={4449C74E-409F-471E-93C3-D02AAEE9722D},cn=policies,cn=system,DC=sysadmin-cr,DC=com;0]...

Nótese el valor entre {} y el resultado del cn de las consultas anteriores.

Eh aquí una versión grafica de lo anterior, espero le sea útil. Recuerde que una política puede estar ligada a N sitios y/o OUs.

Hasta pronto y gracias por leer.

Las andanzas de un fiebre de la consola, el que trata de escuchar en el 389 y responde el saludo con un "ehlo"... sumergido entre libros, foros, webcasts y otros. Un computin mas que desea continuamente aprender y compartir... ese es daemonRoot, ese soy yo!

March 29, 2011

March 28, 2011

AD Snapshots.

Ah tan linda que es la fotografía! Gratas memorias quedan plasmadas en estas. Pero qué tal si hacemos algo similar con nuestro AD, nos podría ser muy útil como material de referencia e inclusive con una que otra herramienta por ahi nos puede funcionar para restaurar/reanimar objetos. Ok, vamos como tomar y mirar snapshot de nuestro AD.

Para esto necesitamos utilizar un par de herramientas, veamos el proceso.

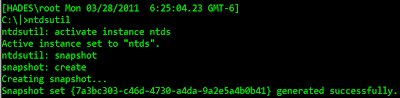

1- Crear el snapshot

NTDSUTIL

ACTIVATE INSTANCE NTDS

SNAPSHOT

CREATE

Listo, si queremos ver los snapshot existentes utilizaremos el comando “LIST ALL”

2- Montar el snapshot.

En este caso tengo un par de versiones, la que acabamos de crear y una más antigua. Vamos a utilizar la más reciente, entonces con el mismo NTDSUTIL emitiremos el siguiente comando:

MOUNT 4

Nótese que hay un archivo para el volumen C y también pare el E. En mi caso el NTDS.dit está almacenado en E:\WinNT\NTDS\. Esto explica la la existencia de ambos.

Ahora bien, necesitamos utilizar la herramienta llamada dsamain.exe, le indicaremos la ruta del .DIT y que utilice el puerto 5000. Esto lo ejecutamos en una consola nueva.

DSAMAIN /DBPATH {rutaObtenidaEnElPasoAnterior}\ruta\ntds.dit /LDAPPORT 5000

3- Accesar/mirar el snapshot.

En la documentación Microsoft se sugiere utilizar LDAP, yo opto por ADExplorer, entonces le vamos a decir al ADExplorer que se conecte al puerto 5000 del servidor donde montamos el snapshot.

Y bingo! Como podemos ver acá está nuestro AD!!!

Hasta pronto!

Para esto necesitamos utilizar un par de herramientas, veamos el proceso.

1- Crear el snapshot

NTDSUTIL

ACTIVATE INSTANCE NTDS

SNAPSHOT

CREATE

Listo, si queremos ver los snapshot existentes utilizaremos el comando “LIST ALL”

2- Montar el snapshot.

En este caso tengo un par de versiones, la que acabamos de crear y una más antigua. Vamos a utilizar la más reciente, entonces con el mismo NTDSUTIL emitiremos el siguiente comando:

MOUNT 4

Nótese que hay un archivo para el volumen C y también pare el E. En mi caso el NTDS.dit está almacenado en E:\WinNT\NTDS\. Esto explica la la existencia de ambos.

Ahora bien, necesitamos utilizar la herramienta llamada dsamain.exe, le indicaremos la ruta del .DIT y que utilice el puerto 5000. Esto lo ejecutamos en una consola nueva.

DSAMAIN /DBPATH {rutaObtenidaEnElPasoAnterior}\ruta\ntds.dit /LDAPPORT 5000

3- Accesar/mirar el snapshot.

En la documentación Microsoft se sugiere utilizar LDAP, yo opto por ADExplorer, entonces le vamos a decir al ADExplorer que se conecte al puerto 5000 del servidor donde montamos el snapshot.

Y bingo! Como podemos ver acá está nuestro AD!!!

Hasta pronto!

March 19, 2011

Exchange RU3 y BES 5.0

Hace unos días se notificó sobre un problema entre el RU3 de Exchange 2010 SP1 y Blackberry 5.0 MR4, pues bien Microsoft a decidido retirar este RollUp mientras se provee una solución final. Por su parte RIM no ha confirmado el lanzamiento de un MR5 que contenga el fix para esto. Como vemos, una razón más para tener un ambiente de pruebas y utilizarlo apropiadamente. Para mayor información visite http://blogs.technet.com/b/exchange/archive/2011/03/14/exchange-2010-sp1-rollup-3-and-blackberrys-sending-duplicate-messages.aspx

Por cierto, que buen nuevo look tiene el blog del Exchange :)

Por cierto, que buen nuevo look tiene el blog del Exchange :)

Subscribe to:

Posts (Atom)