Ah tan linda que es la fotografía! Gratas memorias quedan plasmadas en estas. Pero qué tal si hacemos algo similar con nuestro AD, nos podría ser muy útil como material de referencia e inclusive con una que otra herramienta por ahi nos puede funcionar para restaurar/reanimar objetos. Ok, vamos como tomar y mirar snapshot de nuestro AD.

Para esto necesitamos utilizar un par de herramientas, veamos el proceso.

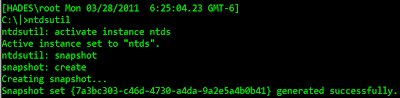

1- Crear el snapshot

NTDSUTIL

ACTIVATE INSTANCE NTDS

SNAPSHOT

CREATE

Listo, si queremos ver los snapshot existentes utilizaremos el comando “LIST ALL”

2- Montar el snapshot.

En este caso tengo un par de versiones, la que acabamos de crear y una más antigua. Vamos a utilizar la más reciente, entonces con el mismo NTDSUTIL emitiremos el siguiente comando:

MOUNT 4

Nótese que hay un archivo para el volumen C y también pare el E. En mi caso el NTDS.dit está almacenado en E:\WinNT\NTDS\. Esto explica la la existencia de ambos.

Ahora bien, necesitamos utilizar la herramienta llamada dsamain.exe, le indicaremos la ruta del .DIT y que utilice el puerto 5000. Esto lo ejecutamos en una consola nueva.

DSAMAIN /DBPATH {rutaObtenidaEnElPasoAnterior}\ruta\ntds.dit /LDAPPORT 5000

3- Accesar/mirar el snapshot.

En la documentación Microsoft se sugiere utilizar LDAP, yo opto por ADExplorer, entonces le vamos a decir al ADExplorer que se conecte al puerto 5000 del servidor donde montamos el snapshot.

Y bingo! Como podemos ver acá está nuestro AD!!!

Hasta pronto!

Las andanzas de un fiebre de la consola, el que trata de escuchar en el 389 y responde el saludo con un "ehlo"... sumergido entre libros, foros, webcasts y otros. Un computin mas que desea continuamente aprender y compartir... ese es daemonRoot, ese soy yo!

Showing posts with label NTDSUtil. Show all posts

Showing posts with label NTDSUtil. Show all posts

March 28, 2011

May 29, 2010

AD dañando, a limpiar Metadata.

Por una serie eventos desafortunados llegue a un punto en que mis controladores no replicaban entre si pues “habían” dos referencias de más a controladores inexistentes.

Si miramos la imagen adjunta notaremos que en el OU de Domain Controllers hay tres objetos, pero en la partición de Configuración hay cinco, eso no es bueno :S

Intente remover dichos objetos con LDP, ADmod y DSRM pero no lo logre por lo cual recurrí a la herramienta NTDSUtil, esto es lo que yo llamo “operando AD a corazón abierto”

Los comandos estan en MAYUSCULAS y los comentarios los antecede el signo numeral.

NTDSUTIL

# Selecciono la opción de limpieza del Meta Data.

MET CLE

# Me conecto y autentico a un controlador, este de hecho es mi maestro de operaciones para todos los roles.

SEL OPE TAR

CON

# “set cre” se utiliza para establecer los credenciales, especificando dominio, usuario y contraseña. Esto en caso de que no deseemos utilizar las credenciales actuales.

SET CRE daemonroot root Exchange14!

# Acá establezco la conexión con el servidor.

CON TO SER nemesis

QUI

# En esta sección voy a enlistar mis objetos con “lis” y luego selecciono el que deseo manipular con “sel” y el número del objeto.

LIS DOM

Found 1 domain(s)

0 - DC=daemonroot,DC=com

SEL DOM #

LIS NAM CON

Found 5 Naming Context(s)

0 - CN=Configuration,DC=daemonroot,DC=com

1 - DC=daemonroot,DC=com

2 - CN=Schema,CN=Configuration,DC=daemonroot,DC=com

3 - DC=DomainDnsZones,DC=daemonroot,DC=com

4 - DC=ForestDnsZones,DC=daemonroot,DC=com

SEL NAM CON #

LIS SIT

Found 1 site(s)

0 - CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

SEL SIT #

LIS SER IN SIT

Found 5 server(s)

0 - CN=NEMESIS,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

1 - CN=HADES,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

2 - CN=AQUERONTE,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

3 - CN=KERBEROS,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

4 - CN=CERBEROS,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

# Notese el registro de los cinco controladores. En el siguiente paso seleccionare uno de estos para eliminarlo.

SEL SER #

# Verifico mi selección.

LIS CUR SEL

select operation target: LIS CUR SEL

Site - CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

Domain - DC=daemonroot,DC=com

Server - CN=CERBEROS,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

DSA object - CN=NTDS Settings,CN=NEMESIS,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

DNS host name - nemesis.daemonroot.com

Computer object - CN=NEMESIS,OU=Domain Controllers,DC=daemonroot,DC=com

QUI

# Y ahora elimino el servidor seleccionado, esto me dará una opción de confirmación, no hace daño leer y verificar que no nos estamos equivocando.

# En mi caso el “Computer Object” no aparecía, acá lo muestro por referencia.

REM SEL SER

# Una vez completado debemos seleccionar el siguiente objeto a remover con “sel xx”

# También podemos eliminar objetos debajo del controlador, dominios y/o contextos de nombre.

QUI

QUI

QUI

Luego de eliminar los objetos malignos y verificar el Metadata simplemente cierro la herramienta, ejecuto un “REPADMIN /SYNCALL” y espero llegar a un punto de convergencia.

Los comandos en NTDSUtil yo los acorto usando las primeras tres letras, para simplificarnos, si usted prefiere puede escribir “remove selected server” o evitar el desgaste de la yema de sus dedos y solo usar “rem sel ser”, es cuestión de gustos.

Como hemos visto NTDSUtil es una herramienta extremadamente útil, desde luego antes de utilizarla realice respaldos y verifique cada comando antes de emitirlo pues podría usted causar un severo daño a su directorio; gracias a Dios estas advertencias son ignoradas y asi yo tengo trabajo.

Si miramos la imagen adjunta notaremos que en el OU de Domain Controllers hay tres objetos, pero en la partición de Configuración hay cinco, eso no es bueno :S

Intente remover dichos objetos con LDP, ADmod y DSRM pero no lo logre por lo cual recurrí a la herramienta NTDSUtil, esto es lo que yo llamo “operando AD a corazón abierto”

Los comandos estan en MAYUSCULAS y los comentarios los antecede el signo numeral.

NTDSUTIL

# Selecciono la opción de limpieza del Meta Data.

MET CLE

# Me conecto y autentico a un controlador, este de hecho es mi maestro de operaciones para todos los roles.

SEL OPE TAR

CON

# “set cre” se utiliza para establecer los credenciales, especificando dominio, usuario y contraseña. Esto en caso de que no deseemos utilizar las credenciales actuales.

SET CRE daemonroot root Exchange14!

# Acá establezco la conexión con el servidor.

CON TO SER nemesis

QUI

# En esta sección voy a enlistar mis objetos con “lis” y luego selecciono el que deseo manipular con “sel” y el número del objeto.

LIS DOM

Found 1 domain(s)

0 - DC=daemonroot,DC=com

SEL DOM #

LIS NAM CON

Found 5 Naming Context(s)

0 - CN=Configuration,DC=daemonroot,DC=com

1 - DC=daemonroot,DC=com

2 - CN=Schema,CN=Configuration,DC=daemonroot,DC=com

3 - DC=DomainDnsZones,DC=daemonroot,DC=com

4 - DC=ForestDnsZones,DC=daemonroot,DC=com

SEL NAM CON #

LIS SIT

Found 1 site(s)

0 - CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

SEL SIT #

LIS SER IN SIT

Found 5 server(s)

0 - CN=NEMESIS,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

1 - CN=HADES,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

2 - CN=AQUERONTE,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

3 - CN=KERBEROS,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

4 - CN=CERBEROS,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

# Notese el registro de los cinco controladores. En el siguiente paso seleccionare uno de estos para eliminarlo.

SEL SER #

# Verifico mi selección.

LIS CUR SEL

select operation target: LIS CUR SEL

Site - CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

Domain - DC=daemonroot,DC=com

Server - CN=CERBEROS,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

DSA object - CN=NTDS Settings,CN=NEMESIS,CN=Servers,CN=daemonHQ,CN=Sites,CN=Configuration,DC=daemonroot,DC=com

DNS host name - nemesis.daemonroot.com

Computer object - CN=NEMESIS,OU=Domain Controllers,DC=daemonroot,DC=com

QUI

# Y ahora elimino el servidor seleccionado, esto me dará una opción de confirmación, no hace daño leer y verificar que no nos estamos equivocando.

# En mi caso el “Computer Object” no aparecía, acá lo muestro por referencia.

REM SEL SER

# Una vez completado debemos seleccionar el siguiente objeto a remover con “sel xx”

# También podemos eliminar objetos debajo del controlador, dominios y/o contextos de nombre.

QUI

QUI

QUI

Luego de eliminar los objetos malignos y verificar el Metadata simplemente cierro la herramienta, ejecuto un “REPADMIN /SYNCALL” y espero llegar a un punto de convergencia.

Los comandos en NTDSUtil yo los acorto usando las primeras tres letras, para simplificarnos, si usted prefiere puede escribir “remove selected server” o evitar el desgaste de la yema de sus dedos y solo usar “rem sel ser”, es cuestión de gustos.

Como hemos visto NTDSUtil es una herramienta extremadamente útil, desde luego antes de utilizarla realice respaldos y verifique cada comando antes de emitirlo pues podría usted causar un severo daño a su directorio; gracias a Dios estas advertencias son ignoradas y asi yo tengo trabajo.

Subscribe to:

Posts (Atom)